Utiliser une clé symétrique AWS KMS pour les conversations

- Conversation > Clé de cryptage > Modifier autorisation

- Conversation > Clé de cryptage > Voir autorisation

Les clés symétriques gérées dans AWS KMS peuvent être configurées pour chiffrer et déchiffrer les données des conversations sécurisées des clients. Genesys Cloud génère des clés de données à partir de votre clé symétrique dans KMS. Les données des conversations sécurisées des clients sont cryptées avec ces clés de données. Pour décrypter les données de conversation, Genesys Cloud fait une demande au KMS pour décrypter la clé de données pertinente. Une fois la demande autorisée, les données sont décryptées.

- Créez une clé gérée par le client dans votre compte AWS.

- Définissez le type de clé sur Symétrique.

- Définir l'utilisation de la clé à Crypter et décrypter.

- Modifiez la politique de clés pour accorder l'accès à Genesys Cloud, afin que Genesys Cloud puisse accéder à vos clés KMS. Utilisez 765628985471 (régions centrales/satellites) pour l'identifiant du compte. Si nécessaire, veuillez contacter votre représentant Genesys pour obtenir l'ID de compte de la région FedRAMP [US-East-2].

- Modifiez la politique de clé pour inclure une déclaration permettant d'autoriser uniquement les demandes provenant de vos organisations Genesys Cloud.

Voici un exemple d'énoncé de politique clé :

{

"Sid" : "Autoriser l'utilisation de la clé",

"Effet" : "Autoriser",

"Principal" : {

"AWS" : [

"arn:aws:iam::765628985471:root"

]

},

"Action" : [

"kms:Encrypt",

"kms:Decrypt",

"kms:GenerateDataKey*",

"kms:DescribeKey"

],

"Resource" : "*",

"Condition" : {

"StringEquals" : {

"kms:EncryptionContext:genesys-cloud-organization-id" : ["orgId1", "orgId2", ...]

}

}

}

- Cliquez sur Admin > Quality > Encryption Keys.

- Sélectionnez l'onglet Conversations et cliquez sur Modifier.

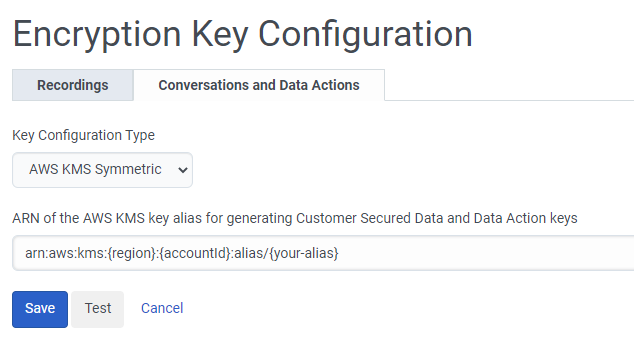

- Dans la liste Key Configuration Type, sélectionnez AWS KMS Symmetric.

- Saisissez l'ARN de l'alias associé à votre clé KMS dans la zone de texte ARN de l'alias de la clé AWS KMS pour la génération de Customer Secured Data key.

L'alias de la clé ARN peut être trouvé dans la console AWS KMS. Il devrait ressembler à "arn:aws:kms:{région}:{accountId}:alias/{votre-alias}". - Cliquez sur le bouton Test pour valider votre configuration sans la sauvegarder. Le test génère une paire de clés de données à partir de la clé KMS spécifiée, crypte les données de test, les décrypte, puis affirme que les données de test sont sorties telles qu'elles ont commencé. Ce test permet de s'assurer que la configuration peut être utilisée en toute sécurité.

- Cliquez sur Save pour enregistrer votre configuration.

Cliquez sur l’image pour l’agrandir.

- Pour arrêter de crypter les données de conversation sensibles, sélectionnez None dans la liste Key Configuration Type et cliquez sur Save.

Cette action supprime la configuration de votre clé de cryptage pour les conversations. - Lorsque vous passez à une nouvelle clé, il faut jusqu'à 2 heures pour que la nouvelle clé prenne effet dans Genesys Cloud.

- Conservez l'ancienne clé pendant au moins 31 jours, afin que les données des conversations sécurisées des clients puissent continuer à être décryptées.