Créer des ressources IAM pour appeler une fonction AWS Lambda

Pour accéder aux fonctions AWS Lambda, Genesys Cloud doit avoir l’autorisation d’utiliser les ressources de votre compte Amazon Web Services (AWS). Cette procédure explique comment créer une politique, créer un rôle IAM rôle dans AWS, et l’attacher à la politique. Plus tard, vous attribuez ce rôle à l’intégration des actions de données AWS Lambda dans Genesys Cloud.

Pour créer une politique, rôle créer un rôle IAM , et l’attacher à la politique, suivez les étapes suivantes :

- Connectez-vous à AWS.

- Accédez au Services AWS page.

- Récupérez l’ARN sur la fonction AWS Lambda que vous souhaitez que Genesys Cloud appelle.

- Cliquez sur Lambda.

- Sélectionnez la fonction AWS Lambda que vous souhaitez invoquer.Remarque : L'intégration AWS Lambda prend en charge les invocations interrégionales. Les administrateurs peuvent appeler des Lambdas qui existent dans une région AWS différente de leur organisation Genesys Cloud en tant qu’actions de données. Pour plus d'informations, voir régions AWS pour Genesys Cloud.

- Copiez l’ARN pour la fonction AWS Lambda. Vous utilisez cet ARN sur une stratégie que vous créez.

- Cliquez sur JE SUIS.

- Créer une politique Créez une politique. Les politiques précisent sur quelles ressources les rôles peuvent agir et comment les rôles peuvent agir sur les ressources.

- Sous Tableau de bord, sélectionnez Politiques.

- Cliquez sur Créer une politique.

- Sur le visuelrédacteur onglet, configurer les éléments suivants :

- Sous Un service, cliquez sur Choisissez un service et cliquez Lambda. Ce paramètre spécifie le service appelé par la stratégie.

- Sous Actions et Niveau d’accès, cliquez sur la flèche à côté de Écrire et cochez la case invokeFunction. Ce paramètre précise les actions que la politique accorde à la fonction AWS Lambda.

- Sous Ressources, sélectionnez Spécifique et cliquez Ajouter ARN. Collez l’ARN que vous avez copié à partir de la fonction AWS Lambda à l’étape 3. Ce paramètre spécifie à quel aWS Lambda la fonction de la politique accorde l’invoquer autorisation.

- Cliquez sur Politique de révision.

- dans le prénom zone, tapez un nom pour la stratégie.

- Cliquez sur Créer une politique.

- Créez rôle un qui utilise cette stratégie.

- Sous tableau de bordcliquez sur Rôles.

- Sur le Rôles page, cliquez sur créerrôle.

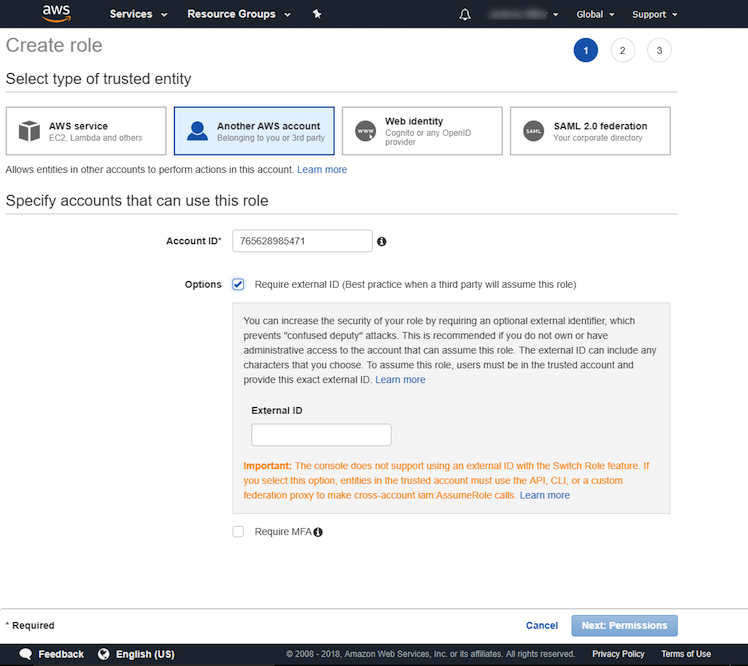

- Sélectionner Un autre compte AWS comme type d’entité de confiance.

- Dans la case Account ID, entrez 765628985471 (régions Core/Satellite) ou 325654371633 (région FedRAMP (US-East-2)). Ce numéro correspond à l’ID de compte AWS de production de Genesys Cloud.

- Sélectionnez le Exiger un ID externeet entrez votre ID d’organisation Genesys Cloud.

- Cliquez sur Suivant Autorisations

- Attachez autorisation des rôle politiques à cela.

- Sélectionnez la politique que vous avez créée.

- Cliquez sur Suivant La revue…

- Dans le Nom du rôle boîte, tapez un rôle nom pour le.

- Dans le Description du rôle boîte, entrez le texte rôle descriptif au sujet de la.

- Vérifiez que le numéro de compte pour Entités de confiance correspond à l’ID de compte AWS de production Genesys Cloud que vous avez entré précédemment.

- Cliquez sur créerrôle.

- Cliquez sur le rôle nom de celui que vous avez créé. Détails sommaires rôle sur la comparution.

- Si vous souhaitez que plusieurs organisations Genesys Cloud puissent appeler la fonction AWS Lambda, ajoutez plusieurs ID d’organisation Genesys Cloud au JSON.

- Cliquez sur Relations de confiance.

- Cliquez sur Modifier la relation de confiance.

- Sous sts : ExternalId, ajoutez des ID d’organisation Genesys Cloud supplémentaires. Voir l’exemple suivant.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::765628985471:root" }, "Action": "sts:AssumeRole", "Condition": { "StringLike": { "sts:ExternalId": [ "91cf9239-f549-465b-8cad-9b46f1420818", "90b7f8c9-790e-43f9-ad67-92b61365a4d0" ] } } } ] } - Cliquez sur Mettre à jour la politique de confiance.

- Copiez le Rôle ARN en cliquant sur le copie icône à droite de Role ARN. Vous utilisez cet ARN de rôle pour vos informations d’identification lorsque vous ajoutez une intégration d’action de données AWS Lambda dans Genesys Cloud.

prochain ajouter une intégration d’actions de données AWS Lambda.

Pour plus d’informations sur l’intégration, voir À propos de l’intégration des actions de données AWS Lambda.