Utiliser une clé symétrique AWS KMS pour les enregistrements

- Enregistrement > Clé de cryptage > Modification autorisation

- Enregistrement > Clé de cryptage > Visualisation autorisation

Pour permettre l'utilisation d'AWS KMS comme keystore d'enregistrement pour Genesys Cloud, vous devez créer des clés dans AWS KMS et configurer les clés dans Genesys Cloud. Avec cette configuration, les clés privées des paires de clés KEK seront cryptées par la clé symétrique fournie par votre organisation via KMS. Cela garantit le contrôle de l'accès aux enregistrements de votre organisation. Genesys Cloud exige le décryptage des clés privées avec les clés fournies par votre organisation pour le décryptage de l'enregistrement.

- Créez une clé gérée par le client dans votre compte AWS. Cette clé doit se trouver dans la même région centrale que votre région d'origine Genesys Cloud. Pour les clés multirégionales, assurez-vous que la région principale ou une région répliquée correspond à votre région d'origine Genesys Cloud.

- Modifiez la politique de clés pour accorder l'accès à Genesys Cloud, afin que Genesys Cloud puisse accéder à vos clés KMS. Utilisez 765628985471 (régions centrales/satellites) pour l'identifiant du compte. Si nécessaire, veuillez contacter votre représentant Genesys pour obtenir l'ID de compte de la région FedRAMP [US-East-2].

- Modifiez la politique de clé pour inclure une condition qui n'autorise que les demandes initiées depuis vos organisations Genesys Cloud.

Voici un exemple de politique de clé.

{

"Sid" : "Autoriser l'utilisation de la clé",

"Effet" : "Autoriser",

"Principal" : {

"AWS" : [

"arn:aws:iam::765628985471:root"

]

},

"Action" : [

"kms:Encrypt",

"kms:Decrypt",

"kms:GenerateDataKey*",

"kms:DescribeKey"

],

"Resource" : "*",

"Condition" : {

"StringEquals" : {

"kms:EncryptionContext:genesys-cloud-organization-id" : ["orgId1", "orgId2", ...]

}

}

}

- Cliquez sur Admin > Quality > Encryption Keys.

- Sélectionnez l'onglet Enregistrements et cliquez sur Modifier.

- Cliquez sur Menu > Conversation Intelligence > Recording and Policies > Encryption Keys.

- Cliquez sur modifier.

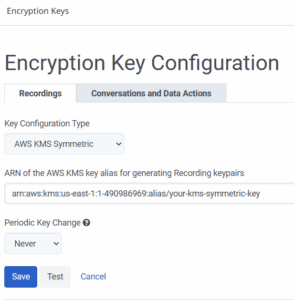

- Dans la liste déroulante Key Configuration Type, sélectionnez AWS KMS Symmetric.

- Saisissez l'ARN de l'alias associé à votre clé KMS dans la zone de texte ARN de l'alias de la clé AWS KMS pour générer des paires de clés d'enregistrement.

L'alias de la clé ARN peut être trouvé dans la console AWS KMS. Il doit ressembler à "arn:aws:kms:{region}:{accountId}:alias/{votre-alias}". - Dans la liste Periodic Key Change, sélectionnez la fréquence à laquelle vous souhaitez générer de nouvelles paires de clés. La rotation des clés peut être quotidienne, hebdomadaire, mensuelle, annuelle ou jamais.

- Cliquez sur le bouton Test pour valider votre configuration sans la sauvegarder. Le test génère une paire de clés de données à partir de la clé KMS spécifiée, chiffre les données de test, les déchiffre, puis affirme que les données de test sont sorties telles qu'elles ont commencé. Cela permet de s'assurer que la configuration peut être utilisée en toute sécurité.

- Cliquez sur Save pour enregistrer votre configuration.

Si votre configuration est enregistrée avec succès, une nouvelle paire de clés est générée et affichée dans la liste Historique des paires de clés récentes.

Les réponses d'erreur de KMS sont affichées dans la page Configuration des clés de cryptage pour aider à diagnostiquer le problème de KMS.

Genesys Cloud ne sera pas en mesure de décrypter les enregistrements jusqu'à ce que la disponibilité de KMS soit restaurée.

Vous pouvez faire tourner les clés AWS KMS que Genesys Cloud utilise. Vous pouvez choisir d'utiliser des mécanismes de rotation de KMS manuels ou automatiques.

- Rotation manuelle: Créez une nouvelle clé KMS, donnez-lui la même politique de clé, puis mettez à jour l'alias dans KMS pour qu'il pointe vers la nouvelle clé.

Pour plus d’informations, voir : Comment puis-je faire tourner manuellement les clés gérées par les clients dans AWS KMS ? - Rotation automatique: Se produit de manière transparente. Pour plus d’informations, voir : Rotation des clés AWS KMS.

- Pour les deux rotations, vous devez garder l'ancien matériel clé à la disposition de Genesys Cloud pendant au moins la durée de la période de conservation des enregistrements. Ce point est crucial car il est toujours nécessaire pour décrypter les enregistrements historiques créés avec cette clé.

- La nouvelle clé KMS n'est pas utilisée jusqu'à ce que de nouvelles clés Genesys Cloud KEK soient générées. Cliquez sur Change Key Now après la rotation manuelle ou définissez Periodic Key Change à la même cadence si la rotation automatique pour AWS KMS est utilisée.