Comment utiliser le type d’informations d’identification défini par l’utilisateur (OAuth)

Lorsque vous données sur les services Web ajoutez l’intégration des actions, vous pouvez sélectionner un type d’identification : Auth de base, utilisateur défini ou défini par l’utilisateur (OAuth). Pour plus d’informations, voir Ajouter une intégration d’actions de données et Types d’informations d’identification.

Cet article explique comment utiliser le type d’identification défini par l’utilisateur (OAuth). Pour plus d’informations, voir Flux de travail pour le type d’identification défini par l’utilisateur (OAuth).

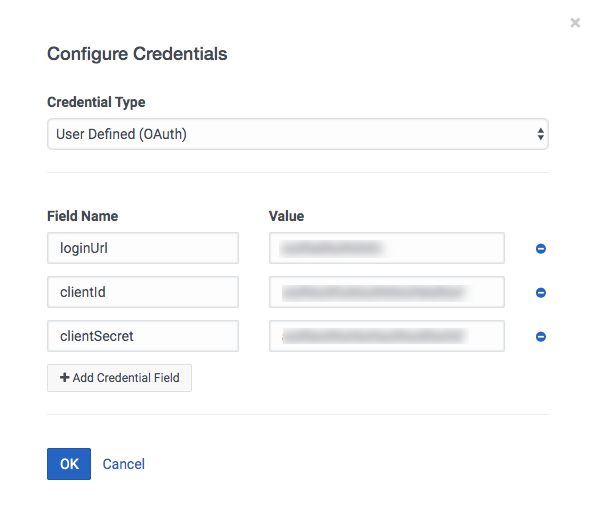

- Lorsque vous ajoutez l’intégration, configurez les informations d’identification définies par l’utilisateur (OAuth).

Ajoutez des noms de champs utilisés par votre service Web et des valeurs pour ces noms de champ.

L’intégration crée une action auth personnalisée qui renvoie un authentification réponse.

- Configurer l’action auth personnalisée avec les informations point de terminaison nécessaires pour authentifier avec le défini.

L’intégration rend ensuite ces noms et valeurs de champ disponibles pour une utilisation dans les actions personnalisées ultérieures. authentification Les réponse valeurs sont accessibles dans le authResponse (en) Contexte de vitesse.

Pour configurer votre action auth, suivez les étapes suivantes :

- Ouvrez l’action auth personnalisée.

Vous pouvez accéder à l’action auth personnalisée de deux façons :

- À partir de la page Credentials pour l’action, cliquez sur Action Auth personnalisée.

- À partir de la page Actions, cliquez sur l’action auth personnalisée pour votre intégration. Pour plus d’informations, voir Gérer les actions.

- Cliquez sur le organisation onglet.

- Cliquez sur l'onglet Configuration.

La demande d’action auth personnalisée comprend des informations d’autorisation. Dans l’exemple suivant, l’autorisation est incluse dans les en-têtes. lettres de créance est un mot clé statique. loginUrl, identité du client, et clientSecret sont les noms de champs ajoutés à la configuration des informations d’identification.

Avertissement : Assurez-vous d’échapper à toute utilisation des variables d’entrée ou de sortie dans requestTemplate, successTemplate, ou requestUrlTemplate. Si vous n’échappez pas correctement les variables avec des caractères spéciaux, vos actions sur les données échoueront à l’exécution.- Utilisation esc.jsonString pour échapper aux chaînes à l’intérieur des corps JSON.

Pour plus d’informations sur l’échappement, consultez le esc.jsonString section à Macros de vitesse pour les actions de données.

- Utilisation esc.url () ou urlTool.optionalQueryParam () pour échapper correctement les paramètres de chemin ou de requête pour un requestUrlTemplate ou requestTemplate si vous utilisez x-www.form-urlencoded valeurs.

Pour plus d’informations, consultez la section bibliothèque échappement de chaîne à l’bibliothèque Macros de vitesse.

Étant donné que l’échappement est spécifique au contexte JSON, l’exemple suivant n’affiche pas intentionnellement l’échappement.

{ "requestUrlTemplate": "${credentials.loginUrl}", "requestType": "POST", "headers": { "Authorization": "Basic $encoding.base64(\"${credentials.clientId}:${credentials.clientSecret}\")", "Content-Type": "application/x-www-form-urlencoded" }, "requestTemplate": "grant_type=client_credentials" }Remarque : Si votre action d'authentification personnalisée ne prend pas en charge Transfer-Encoding set to chunked, ajoutez Transfer-Encoding : buffered sous les en-têtes. Pour plus d'informations, voir L'action personnalisée échoue pour une raison inattendue. - Utilisation esc.jsonString pour échapper aux chaînes à l’intérieur des corps JSON.

- Cliquez sur le devoir onglet.

- Cliquez sur Exécuter l’action.

L’intégration exécute l’action auth personnalisée et produit ce que votre service Web retourne (avec des valeurs expurgées). Dans l’exemple suivant, le service Web retourne access_token pour Clientid, token_type pour clientSecretet expires_in.

{ "access_token": "<redacted string(86)>", "token_type": "<redacted string(6)>", "expires_in": "<redacted number>" }

- Ouvrez l’action auth personnalisée.

- Utilisez l’auth réponse que votre service web retourne dans les demandes de toutes les actions personnalisées que vous créez.

L’exemple suivant est une demande d’action personnalisée appelée Get Presence. L’en-tête de la demande d’action personnalisée comprend l’autorisation. authResponse (en) est un mot clé statique. token-type et access-ken sont les valeurs retournées par le service web. Pour plus d’informations, voir Créer une action personnalisée, Ajouter la configuration aux actions personnaliséeset Configuration de la demande.

{ "requestUrlTemplate": "https://api.mypurecloud.com/api/v2/users/${input.USER_ID}/presences/PURECLOUD", "requestType": "GET", "headers": { "Authorization": "${authResponse.token_type} ${authResponse.access_token}" }, "requestTemplate": "${input.rawRequest}" }Remarque : Lorsque vous testez une action personnalisée, l’intégration résout toute information d’autorisation. Pour plus d’informations, voir Testez une action personnalisée.

Pour plus d’informations sur l’intégration, voir A propos de l’intégration des actions données sur les s Web.