Créer un client OAuth

- Oauth > client > ajouter autorisation

Clients OAuth vous permettent de faire des demandes de l’API ou la plate - forme pour l’authentification à l’PureCloud, ou à des entités de synchronisation entre PureCloud et troisième participant systèmes.

Cette procédure application s’adresse aux fournisseurs qui souhaitent que leur application PureCloud reçoive un jeton lui permettant de faire des demandes à l’API publique. Le jeton représente utilisateur un autorisation’s pour PureCloud l’application d’accéder aux données. Il est utilisé lorsque l’application doit point de terminaison autoriser une demande à une API. Pour voir une liste des API Genesys Cloud Platform, consultez le Ressources API dans le Genesys Cloud Developer Center.

- Cliquez sur Admin.

- Sous Intégrationscliquez sur Oauth.

-

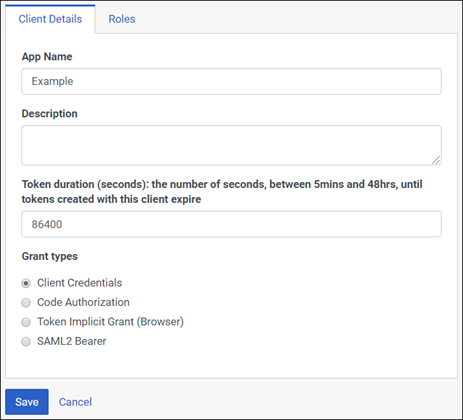

Cliquez sur Ajouter un client. Les détails onglet du client s’affichent.

- Régler Nom de l'application à un nom descriptif de l'application. Ce nom s'affiche lorsque quelqu'un autorise ce client OAuth.

- (Facultatif) Tapez une brève description de l’application dans le description boîte.

- Ensuite, définir la durée jusqu’à l’expiration des jetons créés avec ce client. Acceptez par défaut la durée, ou entrez une valeur comprise entre 300 et 172800 secondes. Ceci définit la durée de vie du jeton sur un maximum de 2 jours ou moins.Remarque : Lorsque la conformité HIPAA est activée pour votre organisation, Genesys Cloud applique un délai d'inactivité de 15 minutes et ce délai d'inactivité est également applicable aux jetons émis par les clients OAuth. Pour plus d’informations, voir Conformité HIPAA.

-

Faites une sélection ci-dessous Types de subventions. Les types d'octroi définissent la manière dont une application obtient un jeton d'accès. Genesys Cloud prend en charge les types d'octroi d'autorisation OAuth 2 répertoriés ci-dessous. Cliquer sur le nom d'un type de subvention affiche plus d'informations à son sujet à partir de le Genesys Cloud Developer Center.

-

Subvention des informations d’identification du client: Processus en authentification une seule étape exclusivement utilisateur destiné à l’utilisation par des non-applications (par exemple un service Windows ou un travail de cron). Le application client fournit les informations d’identification du client OAuth en échange d’un jeton d’accès. Ce type d’autorisation n’est pas dans le utilisateur contexte d’un utilisateur et ne sera donc pas en mesure d’accéder à des API spécifiques (par exemple GET /v2/users/me).

Si l’attribution PureCloud Salesforce de rôles pour , voir aussi Autorisations des clients PureCloud D’OAuth pourSalesforce.

-

Subvention d’autorisation de code: Un processus authentification en deux utilisateur étapes où un application authentifiatse avec PureCloud , puis le client est retourné un code d’autorisation. Le application client fournit les informations d’identification du client OAuth et utilise le code d’autorisation pour obtenir un jeton d’accès. Le jeton d’accès peut ensuite être utilisé lors d’appels d’API authentifiés. Il s’agit option de la plus sûre et idéale pour les sites Web où les bureau demandes d’API seront utilisateur faites côté serveur (par exemple ASP.NET ou PHP) et certaines applications où un client mince autoriserait le code auth et transmettrait à un serveur back-end à échanger contre un jeton auth et faire des demandes d’API.

-

Accès implicite par jeton (navigateur) Un processus d’authentification une seule étape où un utilisateur s’authentifie avec Genesys Cloud et l’application cliente reçoit directement un jeton d’accès. Cela option offre moins de sécurité pour le jeton d’accès que la navigateur subvention du code d’autorisation, bureau mais est idéal pour les applications côté client (c.-à-JavaScript) et la plupart des applications (par exemple.

-

Porteur SAML2: Processus authentification dans lequel application un client Langage de balisage des assertions de sécurité peut utiliser une affirmation (SAML2) pour demander un jeton de porteur. Voir aussi : solution authentification unique et de fournisseur d’identité Genesys Cloud

Remarque : Un seul type d'autorisation de code ou de subvention implicite peut être utilisé dans toutes les régions.

-

-

Fournissez les paramètres requis par le type de subvention.

-

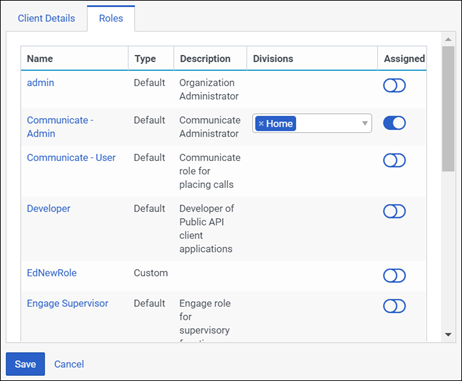

Rôles: Si vous avez sélectionné Informations d’identification des clients, cliquez sur le Rôles onglet. Cela ouvre une liste de rôles à choisir. Attribuez un ensemble minimum de rôles pour déterminer ce que votre intégration client OAuth peut faire.

Remarque : Pour accorder ce rôle à votre client OAuth, vous devez avoir ce rôle attribué à votre profil.

Vous devez également rôle associer chacun à une division. Déterminer les divisions qui devraient être associées aux rôles de la subvention d’accréditation du client. Tous les rôles de subvention d’accréditation par défaut du client sont portées à la division d’accueil par. Mettre à jour avec les divisions appropriées afin que les applications et les systèmes qui utilisent ces subventions puissent accéder aux données appropriées. Si une subvention d’accréditation du participant client est fournie participant par un 3ème, vérifiez avec le 3ème pour comprendre l’utilisation de la subvention et mettre à jour les divisions pour les rôles de manière appropriée. Aucun autre type de subvention n’est affecté par le contrôle d’accès.

-

URI de redirection autorisés (un par ligne , jusqu’à 125): Il s’agit des URI auxquelles le code d’autorisation est affiché, à échanger contre un jeton d’accès utilisé plus tard pour authentifier les appels API ultérieurs.

-

Portée: Tous les types de subventions, à l’exception des informations d’identification des clients, ont un paramètre De scope. Cliquez sur la zone Étendue pour afficher une liste des étendues disponibles pour votre application. En tant que meilleure pratique, sélectionnez uniquement les étendues minimales dont votre application a besoin. Pour plus d’informations sur les portées, voir Lunettes OAuth dans le Centre des développeurs.

-

- Cliquez sur sauvegarder. Genesys Cloud crée un ID client et un secret client (jeton).

Votre client Genesys Cloud OAuth est maintenant prêt à être utilisé.

- Oauth > client > ajouter autorisation

Si l’une ou l’autre situation s’applique, créez un client OAuth pour Genesys Cloud Embeddable Framework :

- Vous implémentez un déploiement public.

- Vous implémentez un déploiement privé qui accède au getAuthToken méthode dans votre fichier framework.js. Pour plus d’informations, consultez User.getAuthToken (Centre de développement Genesys Cloud ).

Un client OAuth génère un ID client que les développeurs peuvent utiliser pour la clientIds dans le fichier framework.js. Pour plus d’informations, consultez clientIds (Centre de développement Genesys Cloud ).

- Cliquez sur Admin.

- Sous Intégrationscliquez sur Oauth.

- Cliquez sur Ajouter un client. Les détails onglet du client s’affichent.

- mettre Nom de l’application à un nom descriptif de l’application.

Le nom de l’application est le nom affiché lorsqu’une personne autorise ce client OAuth. Pour plus d’informations, consultez Autoriser un client OAuth.

- (Facultatif) Tapez une brève description de l’application dans le description boîte.

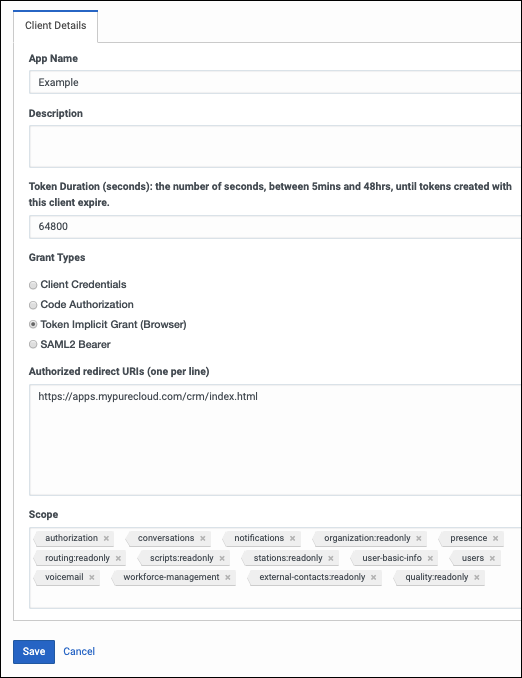

- Définissez le délai d’expiration des jetons créés avec ce client.

Acceptez par défaut la durée, ou entrez une valeur comprise entre 300 et 172800 secondes. Cette durée définit la durée de vie du jeton sur un maximum de deux jours ou moins.

Astuce : Genesys vous recommande de définir la durée du jeton à 18 heures (64800 secondes). Cette durée fait généralement expirer le jeton en dehors de la journée de travail normale d’un agent. - Sous Types de subvention, sélectionnez Octroi implicite de jeton (navigateur).

Pour plus d’informations, consultez Autorisation ( Genesys Cloud Developer Center) et Subvention - implicite (Centre de développement Genesys Cloud ).

-

Sous URI de redirection autorisés, ajouter https://apps.mypurecloud.com/crm/index.html, personnalisé en fonction de votre région Genesys Cloud.

Remarques:- Utilisez le Région AWS selon votre déploiement.

- Si vous définissez dédiéLoginWindow true dans votre fichier framework.js, ajoutez également https : // apps./crm/authWindow.html en dessous de URI de redirection autorisés. Pour plus d’informations, consultez dédiéLoginWindow sous réglages (Centre de développement Genesys Cloud ).

- Une fois que Genesys a publié votre déploiement public, Genesys vous fournira un nouvel URI à utiliser.

- Sous Portée, ajouter toutes les portées requises. Vous pouvez également ajouter des étendues supplémentaires.

Pour obtenir la liste des étendues requises, consultez Exigences d’administrateur pour les clients embarqués Genesys Cloud. Pour plus d’informations sur les étendues, consultez Portées OAuth (Centre de développement Genesys Cloud ).

- Cliquez sur sauvegarder.

Genesys Cloud crée un ID client et un secret client.

- Donner aux développeurs la identité du client.

Les développeurs doivent ajouter l’ID client à clientIds dans le fichier framework.js. Pour plus d’informations, consultez clientIds (Centre de développement Genesys Cloud ).

Pour plus d’informations sur l’intégration, consultez À propos de Genesys Cloud Embeddable Framework.

- Oauth > client > ajouter autorisation

- SCIM intégration rôle attribué à votre utilisateur

Si l’intégration SCIM n’apparaît pas, restaurez les rôles par défaut dans votre organisation Genesys Cloud. Utilisez l’API Explorer pour effectuer un appel d’API à POST / api / v2 / autorisation / rôles / par défaut. Pour plus d’informations, consultez Démarrage rapide des outils de développement (Centre de développement Genesys Cloud ). Pour accéder à l’API Explorer, accédez à https : // développeur./ developer-tools / # / api-explorer.

Pour utiliser Genesys Cloud SCIM (Identity Management), créez un client Genesys Cloud OAuth. Le client OAuth génère un ID client et un secret client que vous ajoutez à votre système de gestion des identités.

- Cliquez sur Admin.

- Sous Intégrationscliquez sur Oauth.

- Cliquez sur Ajouter un client. Les détails onglet du client s’affichent.

- mettre Nom de l’application à un nom descriptif de l’application.

Le nom de l’application est le nom affiché lorsqu’une personne autorise ce client OAuth. Pour plus d’informations, consultez Autoriser un client OAuth.

- (Facultatif) Tapez une brève description de l’application dans le description boîte.

- Ensemble Durée du jeton.

La durée du jeton est la durée avant l’expiration des jetons créés avec ce client. Acceptez la durée par défaut de 86 400 ou entrez une valeur comprise entre 300 et 38 880 000 secondes. Cela définit la durée de vie du jeton à un maximum de 450 jours.

Remarque : Vous ne pouvez définir le maximum à 38 880 000 secondes que si vous utilisez le rôle intégration SCIM ou un rôle personnalisé disposant des mêmes autorisations. - Sous Types de subvention, sélectionnez Identifiants client.

- Cliquez sur l'onglet Rôles et attribuez le rôle Intégration SCIM .

Important :- Pour accorder ce rôle à votre client OAuth, vous devez avoir ce rôle attribué à votre profil.

- N’attribuez pas d’autres rôles à votre client OAuth ou d’autres autorisations au rôle intégration SCIM. Si vous attribuez d’autres rôles ou autorisations, Durée du jeton que vous avez défini à l’étape 6 revient à la par défaut de 86 400 secondes.

- Incluez toutes les divisions que vous gérerez avec SCIM.

- Cliquez sur sauvegarder.

Genesys Cloud crée un ID client et un secret client. Utilisez ces identifiants dans la configuration de votre système de gestion des identités.

Pour plus d’informations sur Genesys Cloud SCIM (Identity Management), consultez À propos de Genesys Cloud SCIM (Identity Management)et Genesys Cloud SCIM (Identity Management) aperçu (Centre de développement Genesys Cloud ).