Présentation de la clé de cryptage d'enregistrement

Genesys Cloud utilise des clés de cryptage qui sont uniques pour chaque organisation. Ces clés de cryptage protègent les enregistrements contre tout accès non autorisé aux informations suivantes :

- Enregistrements d’appels

- Enregistrements numériques (e-mail, chat, message)

- Transcription d'un enregistrement correspondant lorsque la transcription est activée

Genesys Cloud prend en charge les méthodes de gestion des clés de chiffrement suivantes :

- Clés gérées par Genesys Cloud: Genesys Cloud génère et stocke les paires de clés publiques/privées KEK que le processus de cryptage des enregistrements utilise. Cette méthode vous permet de gérer les KEK qui existent dans Genesys Cloud ; toutefois, Genesys Cloud est propriétaire des clés. Vous n'avez pas besoin de conserver des copies des KEK. Vous pouvez accéder aux enregistrements sous forme décryptée pour les lire, les télécharger ou les exporter en masse.

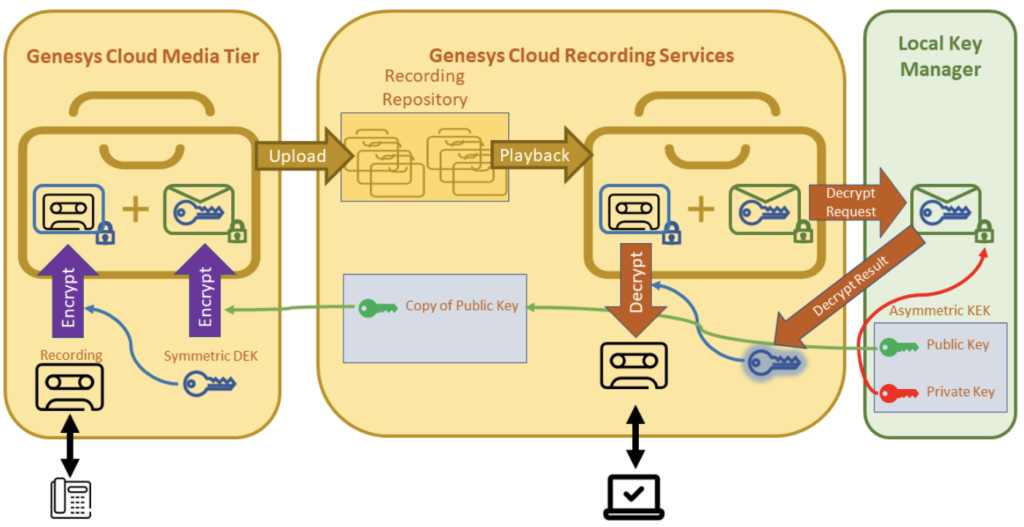

- Gestionnaire de clés local (LKM): Votre organisation met en œuvre un service pour générer des paires de clés publiques/privées KEK et les stocker.

Cliquez sur l’image pour l’agrandir.

Lorsque vous travaillez avec LKM, Genesys Cloud utilise la même technique de cryptage d'enveloppe pour le cryptage des enregistrements et utilise votre clé publique comme KEK. Pour décrypter l'enregistrement, le DEK crypté est d'abord envoyé au LKM pour être décrypté. Le DEK décrypté retourne ensuite à Genesys Cloud et est utilisé pour décrypter l'enregistrement. La clé privée KEK n'entre jamais dans Genesys Cloud.

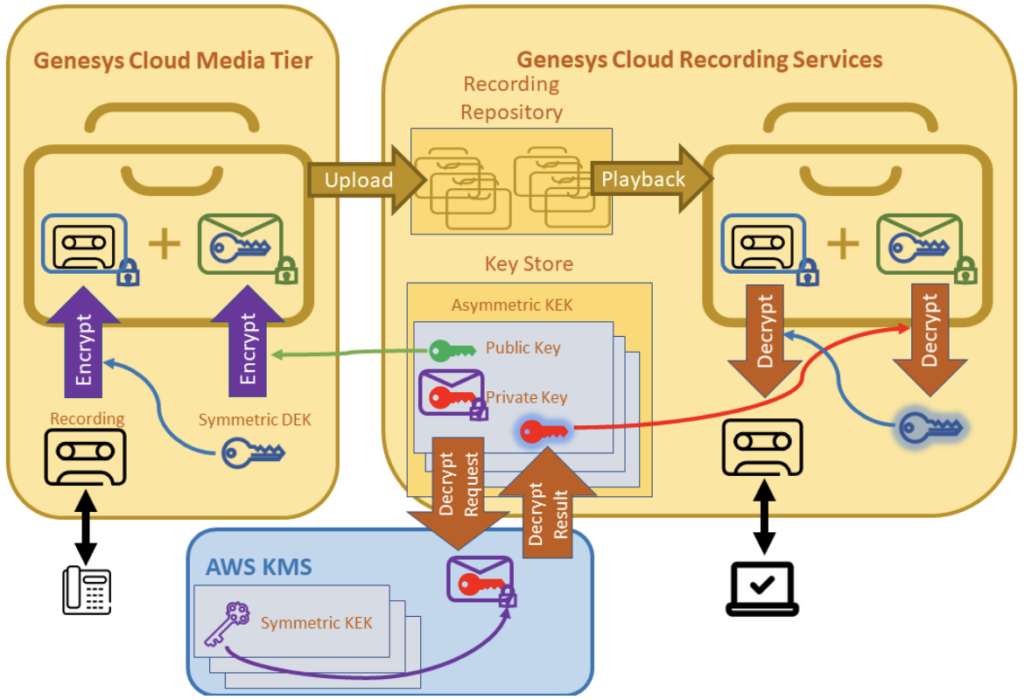

- AWS KMS symétrique: Votre organisation chiffre les paires de clés privées KEK gérées par Genesys Cloud avec les clés symétriques que vous recevez de l'AWS Key Management Service (KMS). Comme pour le LKM, cette option vous permet d'affirmer le contrôle d'accès aux enregistrements dans Genesys Cloud. Genesys Cloud ne peut décrypter les enregistrements que si vous accordez l'accès aux clés symétriques dans AWS KMS.

Cliquez sur l’image pour l’agrandir.

Lorsque vous travaillez avec AWS KMS, Genesys Cloud utilise la même technique de cryptage d'enveloppe pour le cryptage des enregistrements. Pour le décryptage des enregistrements, AWS KMS décrypte d'abord la paire de clés privées KEK . Après le décryptage, Genesys Cloud l'utilise pour décrypter le DEK et le DEK est ensuite utilisé pour décrypter l'enregistrement. Votre clé symétrique AWS KMS n'entre jamais dans Genesys Cloud.

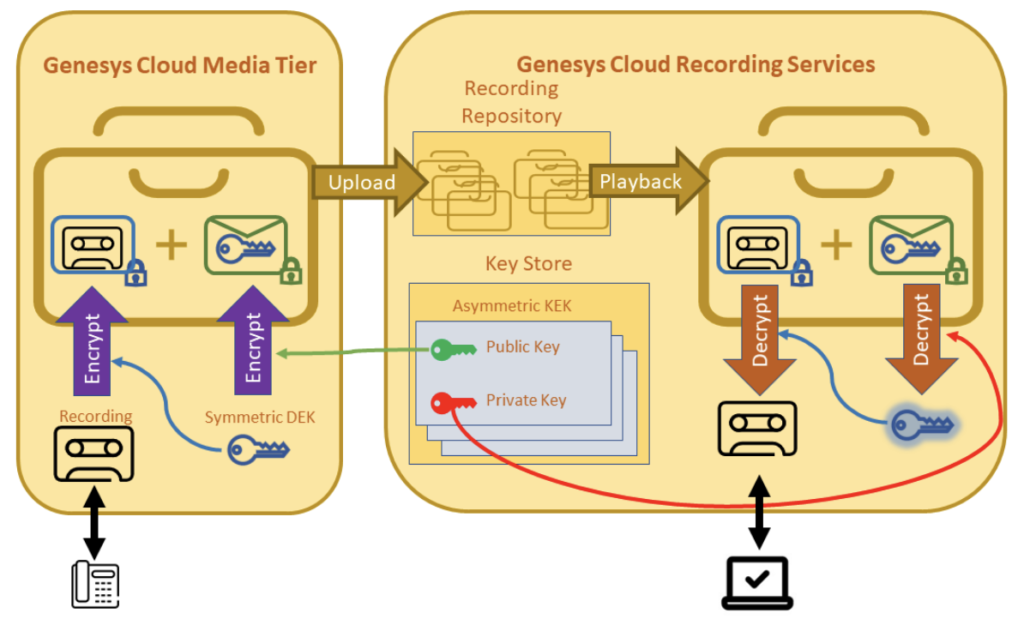

- Pour les KEK, Genesys Cloud crée des paires de clés publiques/privées RSA 3072 bits. Les clés publiques sont publiées en interne à des fins de cryptage. Les clés privées sont utilisées pour le décryptage et ne quittent jamais les services de cryptage dans Genesys Cloud. La clé publique et la clé privée d'une paire de clés KEK sont mathématiquement liées.

- Pour les DEK, Genesys Cloud génère une clé symétrique AES 256 bits différente par enregistrement.

- Les DEK sont chiffrés par les clés publiques associées aux paires de clés KEK et ne peuvent être déchiffrés que par les clés privées correspondantes.

Genesys Cloud Media Tier respecte le processus de cryptage ci-dessus lorsque le système crée et stocke des enregistrements en toute sécurité. Ce processus comprend le stockage intermédiaire de Media Tier avant que les fichiers cryptés ne soient téléchargés vers le référentiel d'enregistrement. Le stockage intermédiaire du niveau média réside dans Genesys Cloud avec Genesys Cloud Voice ou BYOC Cloud, ou sur site avec BYOC Premises. L’utilisation de clés cryptographiques longues et puissantes constitue une défense efficace contre les attaques par force brute.

Lorsque vous devez décrypter des enregistrements, par exemple lorsque vous répondez à une demande de lecture d'enregistrement d'un utilisateur, le processus de décryptage suivant se produit après la récupération du fichier dans le référentiel d'enregistrement :

- Le DEK crypté est décrypté à l'aide de la clé privée correspondante associée à la paire de clés KEK.

- Avec DEK, l'enregistrement crypté est décrypté.

Le même processus de décryptage se produit lorsque vous exportez en masse des enregistrements. Les fichiers d'enregistrement exportés ne sont plus cryptés avec les clés de cryptage mentionnées précédemment. Cependant, ils sont sécurisés dans le seau S3 exporté avec le chiffrement côté serveur (SSE) activé selon votre politique avec les clés de chiffrement gérées Amazon S3 (SSE-S3), ou avec Customer Managed Keys (CMKs) que le service de gestion des clés AWS (SSE-KMS) stocke. Vous pouvez également spécifier un cryptage PGP-compatible pour crypter les fichiers lors de leur exportation.

Cliquez sur l’image pour l’agrandir.

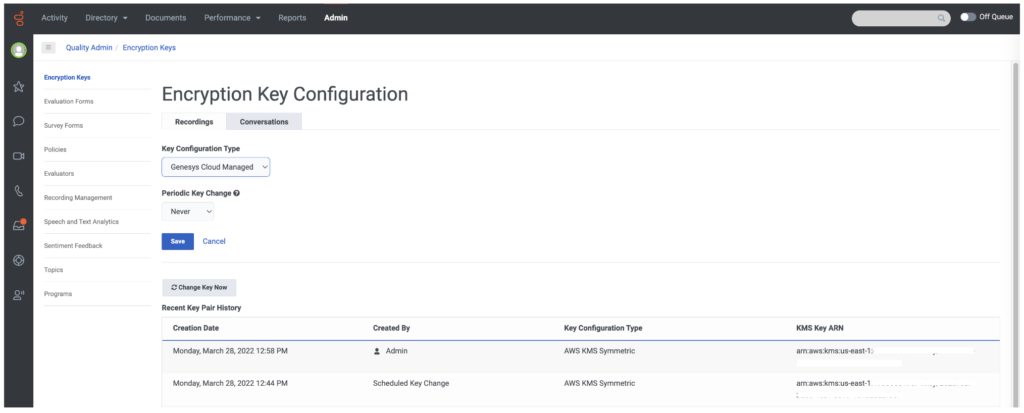

Changez régulièrement les clés de cryptage pour garantir la sécurité de vos interactions enregistrées. Cette procédure limite le nombre d'enregistrements auxquels une clé donnée peut accéder.

- Avec Genesys Cloud managed keys, vous pouvez modifier les KEK dans l'interface utilisateur des clés de chiffrement. Pour plus d'informations, voir Modifier le calendrier de changement des clés et Changer la clé de cryptage maintenant .

- Avec Local Key Manager, vous devez modifier les clés qui existent dans votre service de clés.

- Avec AWS KMS Symmetric, vous pouvez modifier la clé symétrique dans AWS KMS, puis modifier les KEK dans l'interface utilisateur Encryption Key. Voir la section Rotation des clés dans AWS KMS sur Utiliser une clé symétrique AWS KMS pour les enregistrements.